A DDoS attack on a newly activated VPS.

Pasti ada ada saja yang dikerjakan.

Created: 2025 Apr 08

Updated: 2025 Apr 08

Tak terasa sudah memasuki bulan april. Bulan kemenangan(ramadan) tahun ini(2025) sudah terlewati juga. Dengan kesadaran diri, anda mengenal saya atau tidak, dan dirasa saya memiliki salah kepada anda, saya mohon maaf sebesar besarnya.

Singkat Cerita.

Kejadian ini baru pertama kali ini terjadi pada VPS yang saya beli dan yang saya kelola. Bukan berarti saya tidak pernah menemukan terjadinya DDoS attack, justru pengalaman saya di provider hosting selama 9 tahun sering menemui kejadian ini. Dan saya benar benar tau efeknya seperti apa bagi provider hosting.

VPS ini merupakan VPS ke dua saya yang saya beli (tidak bisa saya sebut dimana saya membelinya). Saya baru saja mengaktivekan VPS ini di tanggal, April 5th, 2025 (06:37). Tujuan kenapa saya membeli VPS ini, karena saya ingin memindahkan semua aplikasi di VPS pertama(VPS lama) ke VPS kedua yang baru saja saya beli.

Setelah VPS aktive, saya langsung melakukan setup sampai semua aplikasi utama berjalan normal, tentu dengan standart-standart yang sudah terimplementasi VPS sebelumnya.

Setup VPS.

Karena keadaannya VPS baru saja saya beli, tentu banyak sekali yang perlu di setup. Salah satunya adalah membuat beberapa user, untuk memisahkan ownership dari aplikasi yang aktive. Setup CICD agar proses development & release aplikasi bisa berjalan dengan mudah.

Dan Setelah semuanya telah siap, barulah saya melakukan pointing DNS domain untuk setiap aplikasi. Hampir semuanya berjalan dengan mudah, tapi ada salah satu case yang saya sempat lupa cara setupnya. Yaitu setup NodeJS untuk multiple user yang saya gunakan, karena saya menggunakan NVM untuk installasi NodeJS.

Secara general, NVM bisa di install peruser. Dan ini bermasalah ketika deployment di CICD sedang berjalan, penyebabnya karena NodeJS tidak terdeteksi di user yang sedang digunakan untuk deployment. Dan root causenya karena binary filenya tidak terdeteksi di PATH.

Karena saya rasa akan sangat meribetkan jika perlu meregisterkan binary file ke PATH untuk seluruh user. Maka yang saya lakukan adalah instalasi NodeJS di root user, dan menaruh binary file ke path yang bisa di akses oleh seluruh User.

Keanehan bermula.

Karena website ini memiliki trafict tracking, dan datanya disimpan di VPS yang baru. Dengan niat hati saya ingin melihat trafictnya seperti apa, tetapi tidak bisa saya buka, dan SSH pun tidak bisa saya buka juga. Akhirnya saya menemukan informasi VPS dilakukan suspend karena melakukan DDoS attack.

Dan informasi itu saya terima via email di tanggal, April 7th, 2025 (14:22). Akhirnya saya request untuk dilakukan unsuspend VPS tsb, Biar saya bisa melakukan pembersihan pada VPS tsb.

Waktunya membersihkan.

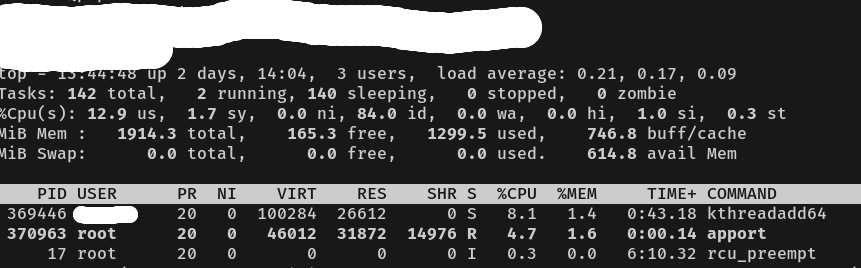

Ketika pertama kali saya lihat prosesnya apa saja yang berjalan. Dan langsung muncul proses yang aneh dan bukan milik saya.

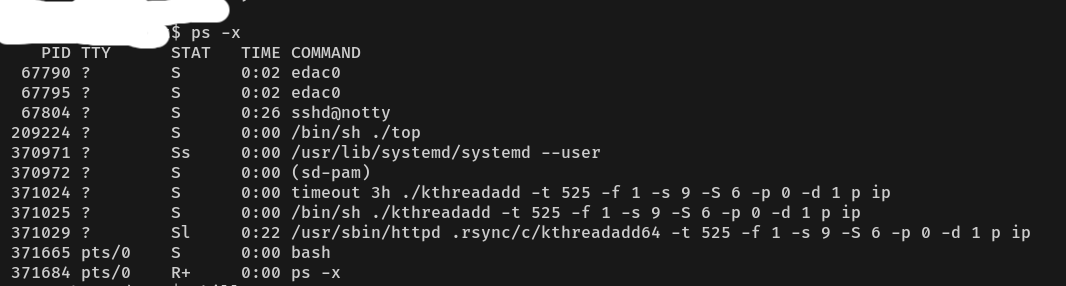

Setelah masuk ke user tsb, dan melihat isi proses di user tersebut. Justru lebih banyak lagi proses aneh yang saya temukan aneh.

Beberapa hal yang saya perlu perhatikan, ketika VPS sudah berhasil dimasuki oleh pihak yang tidak bertanggung jawab.

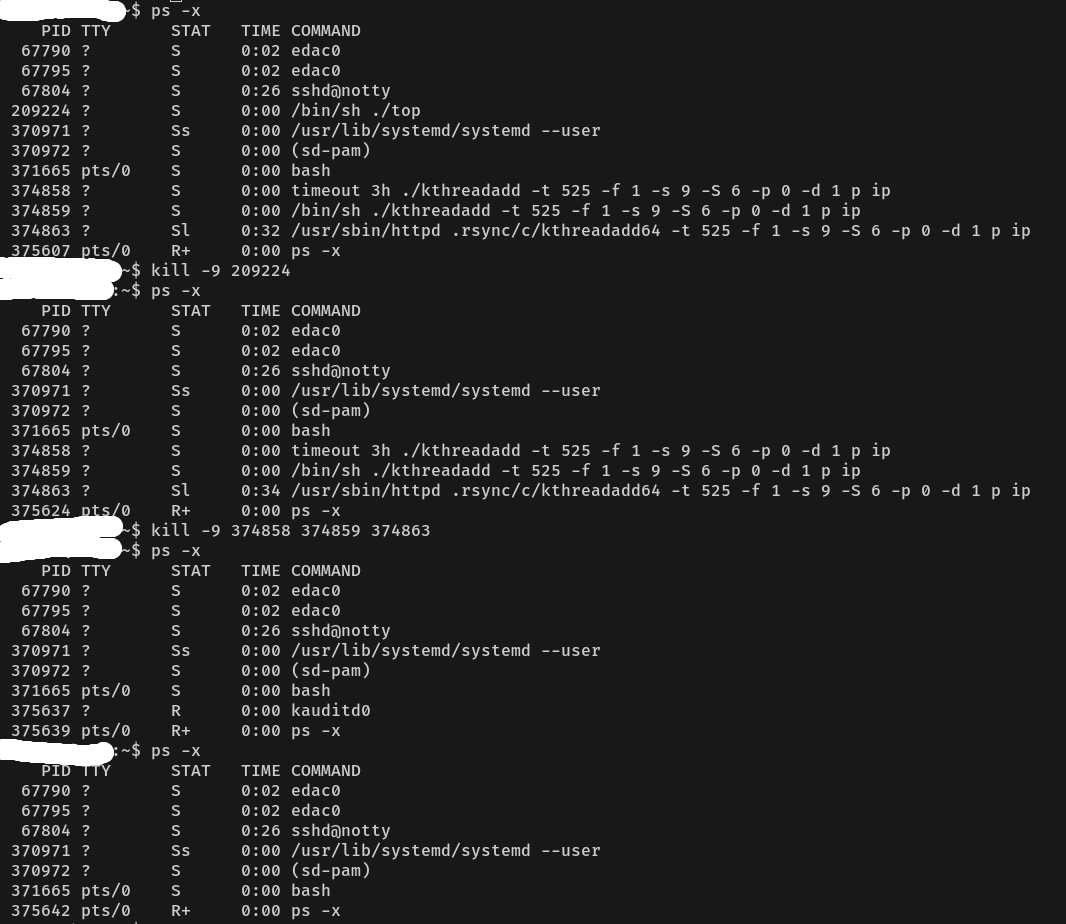

Membersihkan proses yang berjalan.

Tahapan ini perlu diperhatikan beberapa kali. Karena ketika kita menemukan proses yang bukan milik OS atau aplikasi, dan sudah dilakukan penghapusan, kadang kadang proses tersebut akan muncul kembali secara otomatis. Jadi perlu melakukan penghapusan proses sampai ke akarnya.

Membersihkan file/folder yang bukan milik OS atau aplikasi anda.

Disini kebingungannya, dimana file/folder ini diletakkan. Karena pasti akan banyak sekali file/folder, dan belum tentu tau juga file/folder mana yang dibutuhkan oleh OS. Kalau file/folder milik aplikasi mungkin kita akan tau, karena kita masing masing yang membuatnya. Oleh karena itu, perlu lebih teliti dalam pembersihan file/folder ini.

Kadang yang biasa saya lakukan adalah melihat detail proses yang aneh. Baru saya melakukan pengecekan detail proses tersebut. Dan pasti kita akan tau dimana letak file/folder itu berada.

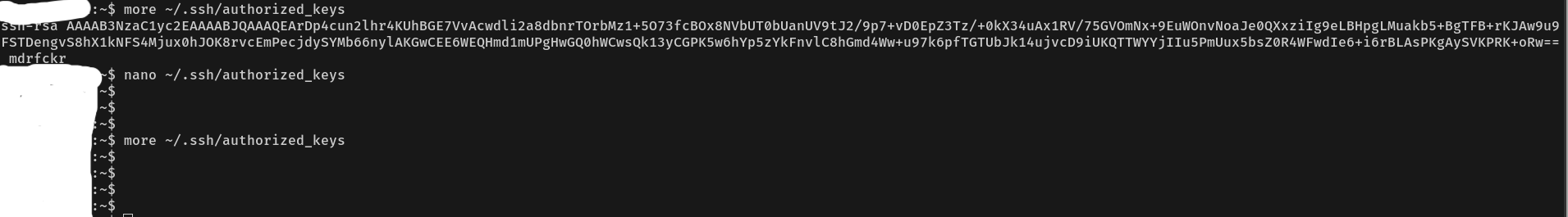

Memastikan hak akses ke VPS sudah benar.

Pada tahap ini, yang perlu dilakukan adalah reset semua password(terutama password SSH), tentu yang harus perlu anda cek juga adalah SSH Key yang diregisterkan disetiap user. Karena itu akan membuat VPS bisa dimasuki lagi meskipun password sudah dilakukan perubahan.

Memastikan tidak ada otomation yang jalan.

Otomation ini kadang berjalan di beberapa hal, dan pasti akan bermacam macam. Yang saya pahami ada 2,

- Idle proses.

- Crontab.

kedua duanya berbeda cara penggunaannya, tapi fungsinya sama. Idle proses, merupakan proses yang digantungkan dan kebanyakan untuk trigger proses baru. Crontab, merupakan service bagian dari OS dan digunakan untuk trigger suatu proses.

Bagian ini yang paling berbahaya, dan perlu kita perhatikan beberapa kali. Karena jika otomation yang bukan milik OS dan aplikasi kita berjalan. Pasti proses, file/folder, hak akses yang sudah dibersihkan akan muncul kembali.

Apakah sudah cukup itu saja?

Tentu saja tidak, pengecekan ini perlu dilakukan beberapa kali dan lebih rutin akan lebih baik.

Root Cause DDoS Attack.

Penyebab DDoS attack bisa berjalan di VPS baru ini, karena saya sempat menggunakan password yang sangat mudah ditebak untuk user linux yang saya buat. Sebelumnya sudah saya limitasi user linux siapa saja yang bisa digunakan untuk SSH. Tetapi karena kurang teliti, akhirnya sampai bisa terjadi.

Conclusion

Jalan pernah meremehkan password sederhana. Apa lagi menggunakannya di public internet, yang siapa saja bisa mengaksesnya. Itu sama saja kunci pintu rumah anda, anda taruh di bawah karpet di depan rumah anda.

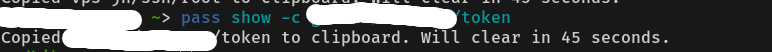

Biasakan menggunakan password management. yang bisa melakukan,

- generate password.

- password terenkripsi.

- bisa di copy/paste.

- bisa digunakan di multiple device.

Dan akhirnnya saat ini saya menggunakan passwordstore.org, sebagai password management saya.

(Beta)

1

Organic Traffic.

(Beta)

0

Link in post.

(Beta)

0

Image in post.